Kali Linux هو توزيع Linux مصمم خصيصًا لاختبار الاختراق وأمان النظام. يحتوي Kali Linux على العديد من الأدوات والبرامج الموجهة لمختلف مجالات اختبار الاختراق والأمان. إليك شرح عن استخدام بعض الأدوات الشائعة في Kali Linux للمبتدئين والمتقدمين:

|

| شرح استخدام أدوات Kali Linux للمبتدئين والمتقدمين |

ما هو كالي لينكس ؟

كالي لينكس هي توزيعة مصممة للاختبارات الامن والاختراق . تم تطويره بواسطة Mati Aharoni و Devon Kearns of Offensive Security من خلال إعادة كتابة BackTrack. BackTrack كان نظام التشغيل السابق لأمن المعلومات. كان التكرار الأول من Kali Linux هو Kali 1.0.0 الذي تم تقديمه في مارس 2013. تقوم Offensive Security حاليا بتمويل ودعم Kalin Linux. إذا كنت ستزور موقع Kali على الويب اليوم ( www.kali.org ) ، فسترى لافتة كبيرة تشير إلى "توزيع اختبار الاختراق الأكثر تقدما على الإطلاق". بيان جريء للغاية أنه من المفارقات أنه لم يتم دحضه.يحتوي Kali Linux على أكثر من 600 من ادوات اختبار الاختراق المثبتة مسبقا لاكتشافها. سنقسم هده الادوات إلى الفئات التالية:

- جمع المعلومات

- تحليل الضعف

- الهجمات لاسلكيه

- تطبيقات الويب

- أدوات الاستغلال

- اختبار الإجهاد

- هجمات كلمه المرور

- الحفاظ علي الوصول

- الهندسة العكسية

- أدوات التقارير

- اجهزه التقطيع

من يستخدم كالي لينكس ولماذا؟

يعد Kali Linux حقا نظام تشغيل فريدا ، حيث إنه أحد المنصات القليلة التي يتم استخدامها بشكل مفتوح من قبل كل من المخترقين و مختبري الامن للكشف عن الانتهاكات الأمنية ومنعها ، عدد الأدوات التي تم تكوينها وتثبيتها مسبقا على نظام التشغيل ، جعل كالي لينكس سكين الجيش السويسري في مجال الأمن.

المحترفون الذين يستخدمون Kali Linux

مسؤولو الأمن -

مسؤولو الأمن مسؤولون عن حماية معلومات وبيانات مؤسستهم. يستخدمون Kali Linux لمراجعة البيئة الخاصة بهم والتأكد من عدم وجود نقاط ضعف يمكن اكتشافها بسهولة.

مسؤولو الشبكة -

مسؤولو الشبكة مسؤولون عن الحفاظ على شبكة فعالة وآمنة. يستخدمون Kali Linux لمراجعة شبكتهم. على سبيل المثال ، لدى Kali Linux القدرة على اكتشاف نقاط الوصول الضعيفة.

كالي لينكس و طرق التثبيت

طريقة تبتيت توزيعة كالي لينكس سهلة جدا باستطاعة اي شخص تبتيتها

لتبتيت التوزيعة راجع الموضوع هدا . شرح تثبيت الكالي لينكس kali linux 2018 علي نظام وهمي

الابتداء مع Kali Linux

يحتوي سطح مكتب كالي لينكس على بعض علامات التبويب التي يجب عليك في البداية تجربتها والتعرف عليها. وهى علامة تبويب التطبيقات ، علامة تبويب الأماكن ، و Kali Linux Dock. |

| شرح استخدام أدوات Kali Linux للمبتدئين والمتقدمين |

قائمة التطبيقات - توفر قائمة التطبيقات قائمة منسدلة رسومية لجميع التطبيقات والأدوات المثبتة مسبقا على Kali Linux. تعد مراجعة قائمة التطبيقات طريقة رائعة للتعرف على نظام التشغيل المميز لنظام التشغيل Kali Linux. تطبيقان سنناقشهما في هذا البرنامج التعليمي هما Nmap و Metasploit . يتم وضع التطبيقات في فئات مختلفة مما يجعل البحث عن تطبيق أسهل بكثير.

الوصول إلى التطبيقات

الخطوة 1) انقر فوق علامة تبويب التطبيقات

الخطوة 2) استعرض للوصول إلى الفئة المحددة التي ترغب في استكشافها

الخطوة 3) انقر على التطبيق الذي تريد أن تبدأ.

|

| شرح استخدام أدوات Kali Linux للمبتدئين والمتقدمين |

علامة تبويب الأماكن - على غرار أي نظام تشغيل GUI آخر ، مثل Windows أو Mac ، يعد الوصول السهل إلى المجلدات والصور والمستندات الخاصة بي مكونًا أساسيًا. توفر الأماكن على Kali Linux إمكانية الوصول التي تعد حيوية لأي نظام تشغيل. بشكل افتراضي ، تحتوي قائمة الأماكن على علامات التبويب التالية: الصفحة الرئيسية وسطح المكتب والمستندات والتنزيلات والموسيقى والصور ومقاطع الفيديو والكمبيوتر وتصفح الشبكة.

الوصول إلى الأماكن

الخطوة 1) انقر فوق علامة التبويب الأماكن

الخطوة 2) حدد الموقع الذي ترغب في الوصول إليه.

لإضافة العنصر إلى المفضلة

تشبه إضافة عنصر إلى Dock إزالة عنصر من Dock

الخطوة 1) انقر فوق الزر "إظهار التطبيقات" أسفل Dock

الخطوة 2) انقر بزر الماوس الأيمن على التطبيق

الخطوة 3) حدد "إضافة إلى المفضلة"

بمجرد الانتهاء ، سيتم عرض العنصر داخل Dock

يحتوي Kali Linux على العديد من الميزات الفريدة الأخرى ، مما يجعل نظام التشغيل كالد لينكس هو الاختيار الأساسي من قبل Security Engineers و Hackers على حد سواء. لسوء الحظ ، لا يمكن تغطيتها جميعا ضمن هذا البرنامج التعليمي ؛ ومع ذلك ، يجب أن لا تتردد في استكشاف الأزرار المختلفة المعروضة على سطح المكتب.

ما هو Nmap؟

Network Mapper ، والمعروفة باسم Nmap لـ short هي أداة مجانية مفتوحة المصدر تستخدم لاكتشاف الشبكة ومسح الثغرات الأمنية. يستخدم محترفي الأمان Nmap لاكتشاف الأجهزة التي تعمل في بيئاتهم. يمكن لـ Nmap أيضا الكشف عن الخدمات والمنافذ التي يخدمها كل مضيف ، مما يعرض مخاطر أمنية محتملة. على المستوى الأكثر أساسية ، خذ بعين الاعتبار Nmap ، ping . كلما تطورت مهاراتك التقنية كلما زادت الفائدة التي ستجدها من Nmap

يوفر Nmap المرونة لمراقبة مضيف واحد أو شبكة واسعة تتكون من مئات إن لم يكن الآلاف من الأجهزة والشبكات الفرعية. تطورت المرونة التي تقدمها Nmap على مر السنين ، لكنها في جوهرها أداة لفحص المنافذ ، تجمع المعلومات عن طريق إرسال حزم أولية إلى نظام مضيف. ثم يبحث Nmap ويحدد ما إذا كان المنفذ مفتوحا أو مغلقا أو مفلترًا.

أول عملية مسح يجب أن تكون على دراية بها هي فحص Nmap الأساسي الذي يقوم بمسح أول 1000 منفذ TCP. إذا اكتشف منفذا يستمع إليه ، فسوف يعرض المنفذ مفتوحا أو مغلقا أو مفلترًا. تمت تصفيته بمعنى أن جدار الحماية على الأرجح في مكانه يعدل حركة المرور على ذلك المنفذ المحدد. فيما يلي قائمة بأوامر Nmap التي يمكن استخدامها لتشغيل الفحص الافتراضي.

Nmap اختيار الهدف

مسح IP واحد

|

nmap 192.168.1.1

|

مسح مضيف

|

nmap www.testnetwork.com

|

مسح مجموعة من عناوين IP

|

nmap 192.168.1.1-20

|

مسح شبكة فرعية

|

nmap 192.168.1.0/24

|

مسح الأهداف من ملف نصي

|

nmap -iL list-of ipaddresses.txt

|

كيفية إجراء المسح والبحت باداة Nmap الأساسية على كالي لينكس

لتشغيل فحص Nmap أساسي في Kali Linux ، اتبع الخطوات التالية. باستخدام Nmap كما هو موضح أعلاه ، لديك القدرة على مسح IP واحد واسم DNS ومجموعة من عناوين IP والشبكات الفرعية وحتى المسح من الملفات النصية. في هذا المثال ، سنقوم بفحص عنوان IP الخاص بالضيف المحلي.

الخطوة 1) من قائمة Dock ، انقر فوق علامة التبويب الثانية وهي Terminal

الخطوة 2) افتح الطرفية ، أدخل الأمر ifconfig ، وهذا الأمر بإرجاع عنوان IP المحلي للنظام كالي لينكس الخاص بك. في هذا المثال ، عنوان IP المحلي هو 10.0.2.15

الخطوة 3) قم بتدوين عنوان IP المحلي

الخطوة 4) في نفس نافذة الطرفية ، أدخل nmap 10.0.2.15 ، وهذا سوف تفحص أول 1000 منفذ على المضيف المحلي .ستكتشف أي المنافذ تكون مفتوحة.

الخطوة 5) مراجعة النتائج

بشكل افتراضي ، يقوم nmap فقط بفحص أول 1000 منفذ. إذا كنت بحاجة إلى مسح منافذ كبيرة كاملة ، يمكنك ببساطة تعديل الأمر أعلاه ليصبح هكذا.

Nmap 10.0.2.15 -p-

Nmap OS Scan

ميزة أساسية أخرى ولكنها مفيدة من nmap هي القدرة على اكتشاف نظام التشغيل للنظام المضيف. Kali Linux بشكل افتراضي آمن ، لذلك على سبيل المثال ، سيتم استخدام النظام المضيف ، الذي تم تثبيت OracleBox VirtualBox عليه ، كمثال. النظام المضيف هو Windows 10 Surface. عنوان IP للنظام المضيف هو 10.28.2.26.

في النافذة الطرفية ، أدخل الأمر nmap التالي:

nmap 10.28.2.26 - A

مراجعة النتائج

تؤدي إضافة -A إلى إخبار nmap ليس فقط بإجراء فحص المنفذ ولكن أيضا محاولة اكتشاف نظام التشغيل.

شاهد مواضيع كالي لينكس

Nmap هو أداة حيوية في أي أدوات الأمن المهنية. استخدم الأمر nmap -h لاستكشاف المزيد من الخيارات والأوامر على Nmap.

ما هو Metasploit؟

Metasploit Framework هو مشروع مفتوح المصدر يوفر موردا عاما لبحث الثغرات الأمنية وتطوير التعليمات البرمجية التي تسمح لمحترفي الأمن بالقدرة على التسلل إلى شبكتهم الخاصة وتحديد مخاطر ونقاط الضعف الأمنية. تم شراء Metasploit مؤخرا بواسطة Rapid 7 (https://www.metasploit.com). ومع ذلك ، لا يزال إصدار مجتمع Metasploit متاحا على Kali Linux. Metasploit هو إلى حد بعيد أداة الاختراق الأكثر استخداما في العالم .

من المهم أن تكون حذرا عند استخدام Metasploit نظرا لأن مسح شبكة أو بيئة ليست لك قد يعتبر غير قانوني في بعض الحالات. في هذا البرنامج التعليمي ، سنعرض لك كيفية بدء Metasploit وإجراء فحص أساسي على Kali Linux. تعتبر Metasploit أداة مساعدة متقدمة وستتطلب بعض الوقت لتصبح ماهرا ، ولكن بمجرد معرفة التطبيق ، سيكون موردا لا يقدر بثمن.

Metasploit و Nmap

ضمن Metasploit ، يمكننا في الواقع الاستفادة من Nmap. في هذه الحالة ، ستتعرف على كيفية فحص الشبكة الفرعية لـ VirtualBox المحلية من Metasploit باستخدام الأداة المساعدة Nmap التي تعلمناها للتو.

الخطوة 1) في علامة تبويب التطبيقات ، قم بالتمرير لأسفل إلى أدوات الاستغلال 08 ، ثم حدد Metasploit

الخطوة 2) سيتم فتح مربع المحطة ، مع منظمة أطباء بلا حدود في مربع الحوار ، وهذا هو Metasploit

الخطوة 3) أدخل الأمر التالي

db_nmap -V -sV 10.0.2.15/24

(تأكد من استبدال 10.0.2.15 بعنوان IP المحلي الخاص بك)

هنا:

db_ لتقف على قاعدة البيانات

-V تقف لوضع المطول

-sV لتقف على كشف إصدار الخدمة

فائدة الاستغلال بالاداة Metasploit

اداة Metasploit قوية جدا مع ميزاتها مرونتها هي أحد الاستخدامات الشائعة لـ Metasploit هو استغلال الثغرات الأمنية. في ما يلي سنستعرض خطوات مراجعة بعض عمليات الاستغلال ومحاولة استغلال جهاز Windows 7.

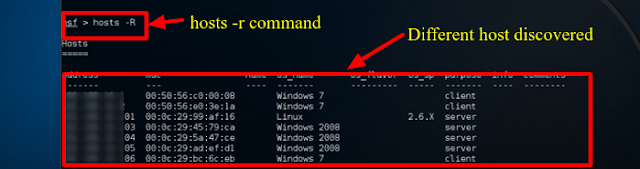

الخطوة 1) على افتراض Metasploit لا تزال مفتوحة أدخل Hosts -R في نافذة المحطة الطرفية. هذا يضيف المضيفين المكتشفة مؤخرا إلى قاعدة بيانات Metasploit.

الخطوة 2) أدخل " إظهار عمليات الاستغلال " ، وسيوفر هذا الأمر نظرة شاملة على جميع عمليات الاستغلال المتاحة لـ Metasploit.

الخطوة 3) الآن ، حاول تضييق القائمة باستخدام هذا الأمر: اسم البحث: Windows 7 ، يبحث هذا الأمر في عمليات الاستغلال التي تتضمن windows 7 على وجه التحديد ، لغرض هذا المثال ، سنحاول استغلال جهاز Windows 7. اعتمادا على البيئة الخاصة بك ، سيتعين عليك تغيير معلمات البحث للوفاء بالمعايير الخاصة بك. على سبيل المثال ، إذا كان لديك جهاز Mac أو جهاز Linux آخر ، فسيتعين عليك تغيير معلمة البحث لمطابقة نوع الجهاز هذا.

الخطوة 4) لأغراض هذا الدرس التعليمي ، سوف نستخدم مشكلة عدم حصانة Apple Itunes المكتشفة في القائمة. للاستفادة من الاستغلال ، يجب علينا إدخال المسار الكامل الذي يتم عرضه في القائمة: استخدام استغلال / windows / browse / apple_itunes_playlist

الخطوة 5) إذا نجح الاستغلال ، فسيتغير موجه الأوامر لعرض اسم الاستغلال متبوعا > كما هو موضح في لقطة الشاشة أدناه.

الخطوة 6) أدخل خيارات العرض لمراجعة الخيارات المتاحة للاستغلال. سيكون لكل استغلال ، بطبيعة الحال ، خيارات مختلفة.

ملخص

باختصار ، Kali Linux هو نظام تشغيل رائع يستخدمه على نطاق واسع العديد من المهنيين من مسؤولي الأمن ، إلى Black Hat Hackers. نظرا لادواتها القوية واستقرارها وسهولة استخدامها ، . إن استخدام التطبيقين التي تمت مناقشتهما في هذا الدرس التعليمي سيساعد الشركة بشكل كبير في تأمين البنية التحتية لتكنولوجيا المعلومات الخاصة بها. يتوفر كل من Nmap و Metasploit على منصات أخرى ، ولكن سهولة الاستخدام والتكوين المثبت مسبقا على Kali Linux يجعل Kali نظام التشغيل المفضل عند تقييم واختبار أمان الشبكة. كما ذكرنا سابقا ، توخ الحذر عند استخدام Kali Linux ، حيث يجب استخدامه فقط في بيئات الشبكات التي تتحكم فيها أو لديك إذن للاختبار.

منقول من موقع guru99

4 تعليقات

مشكور درس رائع

ردحذفشرح رائع استمر فى تقديم الجديد

ردحذفبارك الله فيك وجزاك الله خير

ردحذفهل تم حذف metasploit من إصدار 2022.3

ردحذف{مَا يَلْفِظُ مِنْ قَوْلٍ إِلَّا لَدَيْهِ رَقِيبٌ عَتِيدٌ}